Ein Informationssicherheitssystem erfordert immer auch die regelmäßige Kontrolle über die Einhaltung der aufgestellten Regeln. Auch für die Zertifizierungen nach ISO 27001 werden diese Kontrollen eingefordert.

Nicht alle durch die Organisation und das Informationssicherheitssystem etablierten Vorgaben können durch technische Einrichtungen sichergestellt werden. Viele Themen werden nur definiert und müssen im täglichen Doing organisatorisch eingehalten werden. An dieser Stelle gilt es regelmäßig zu überprüfen, ob diese Vorgaben noch befolgt werden.

Die hier beschriebenen Kontrollen erfolgen regelmäßig (mindestens einmal pro Jahr) im Rahmen eines sogenannten „Systemaudits“. Je nach Komplexität der Umgebung kann ein solches Audit einige Wochen in Anspruch nehmen. Die erforderlichen, regelmäßigen Audit-Intervalle sollten daher aus dem jeweiligen Zeitaufwand abgeleitet werden, um ein vernünftiges Verhältnis zwischen Aufwand und Nutzen sicherzustellen. Zeitlich sollten sie so gelegt werden, dass zur anstehenden Rezertifizierung des Informationssicherheitssystems die Ergebnisse vorliegen. Im Bedarfsfall können Systemaudits auch häufiger als eingangs festgelegt stattfinden.

Die Systemaudits werden als wesentlicher Bestandteil bereits im Betriebshandbuch beschrieben. Dieses bildet als Beschreibung der aktuellen Systemarchitektur auch eine wesentliche Quelle für die durchzuführenden Kontrollen.

Was wird in einem Systemaudit überprüft?

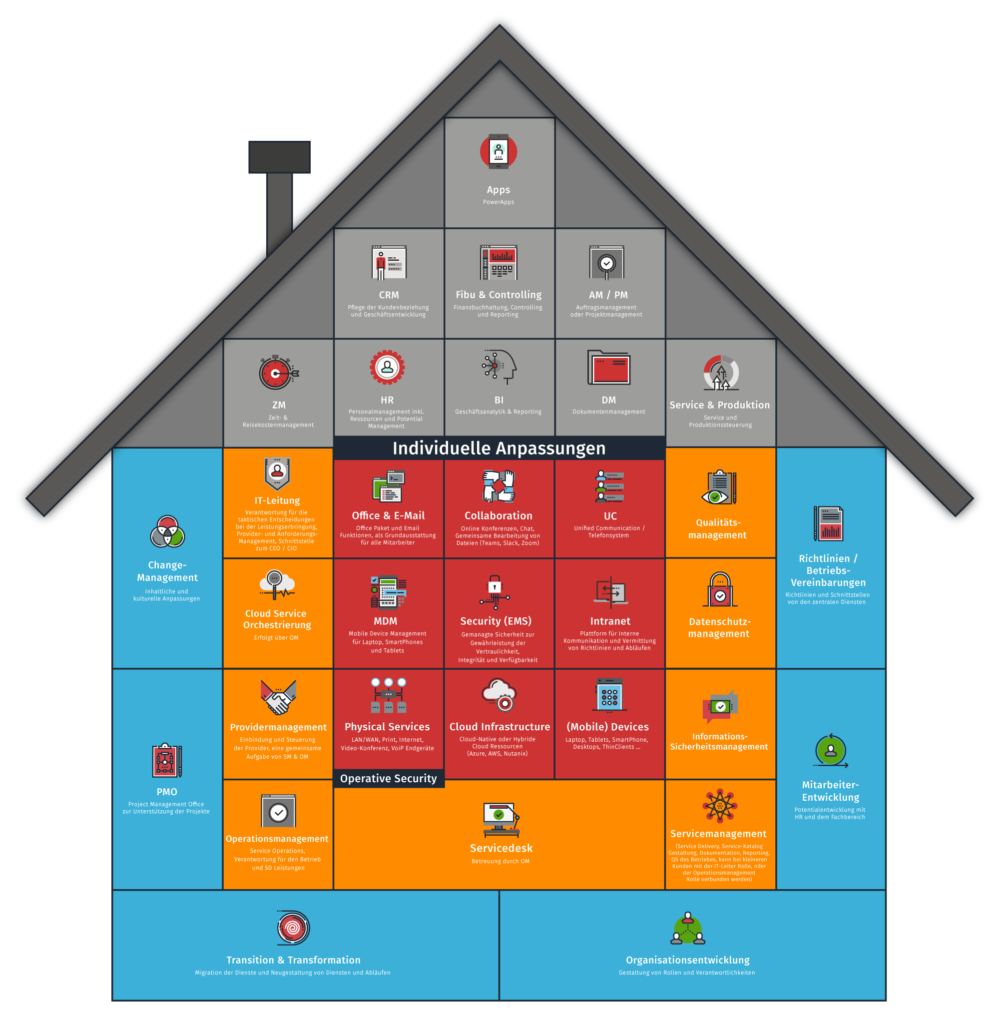

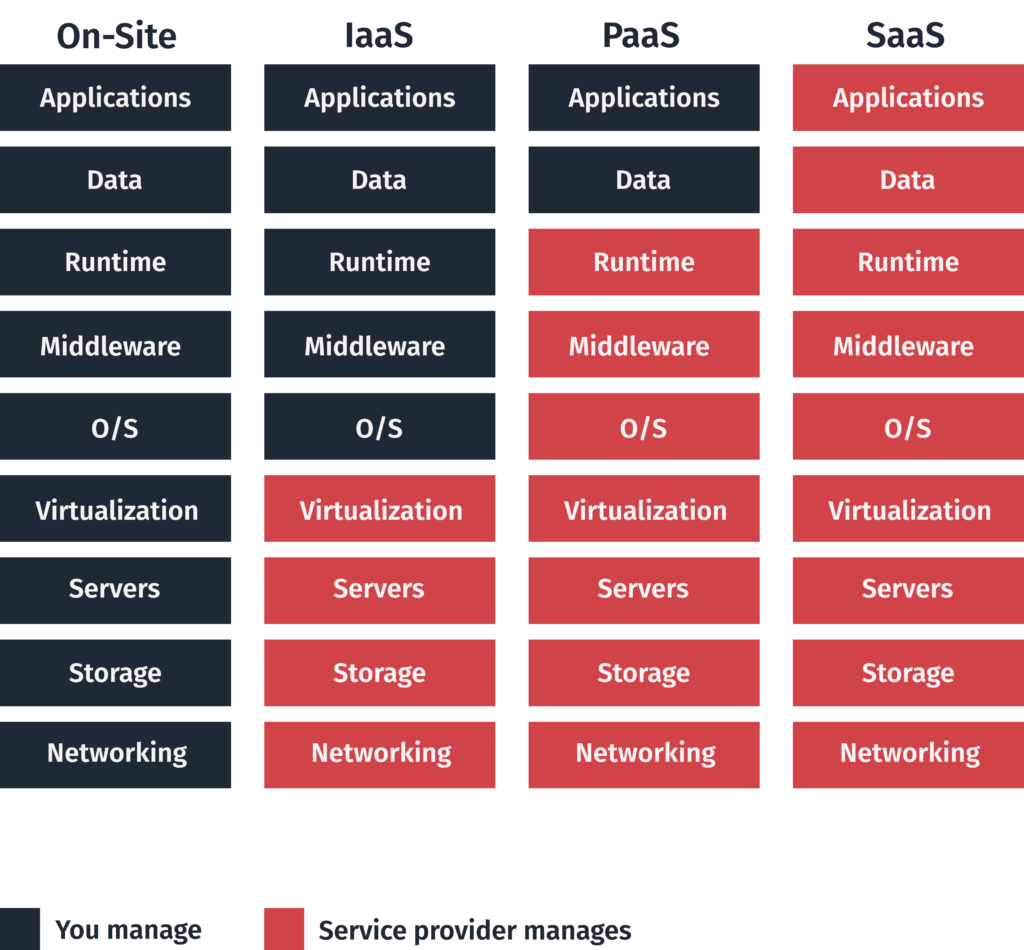

Schon im Betriebshandbuch muss ersichtlich sein, welche Systemkomponenten vorhanden sind und in welchem Umfang die eigene Organisation dafür verantwortlich ist. Je nach Anteil der „gebuchten Cloudsysteme“ befinden sich verschiedene Schichten in der eigenen Verantwortung und müssen auch dementsprechend überprüft werden:

Unabhängig vom Anteil der selbst- und providergemanageten Systeme ist immer auch die eigene Konfiguration der jeweiligen Systeme zu bewerten.

Verwendet eine Organisation beispielsweise „Microsoft 365“, so verwaltet sie nicht mehr die Schichten von Netzwerk bis zur Anwendung, hat aber durch die Vergabe von Freigaben und Verwaltung der Zugriffsrechte einen großen Anteil an der Informationssicherheit.

Unabhängig vom Anteil der selbst- und providergemanageten Systeme ist immer auch die eigene Konfiguration der jeweiligen Systeme zu bewerten. Verwendet eine Organisation beispielsweise „Microsoft 365“, so verwaltet sie nicht mehr die Schichten von Netzwerk bis zur Anwendung, hat aber durch die Vergabe von Freigaben und Verwaltung der Zugriffsrechte einen großen Anteil an der Informationssicherheit.

Im Rahmen eines Systemaudits werden zunächst alle Systeme aufgelistet, die in der Organisation im Einsatz sind. Das sind eigene Netzwerke, lokale Systeme wie Server und Appliances, (VPN-) Verbindungen zwischen Standorten, Schnittstellen zu externen Systemen oder Partnerunternehmen, eigene Systeme bei externen Providern, oder gebuchte Anwendungen in der Cloud.

Im nächsten Schritt werden für jedes dieser Systeme Auffälligkeiten dokumentiert. Idealerweise sind diese im vorhandenen Ticketsystem dokumentiert, so dass hier alle Anomalitäten herauslesbar sein sollten.

Weiter wird überprüft, ob die aktuelle Konfiguration noch den Anforderungen des Geschäftsbetriebs entspricht. Auch das Einspielen der empfohlenen und sicherheitskritischen Updates der Systeme und Anwendungen wird kontrolliert. Auch dieses sollte im Ticketsystem zu finden sein.

Überblick über Benutzerkonten und Berechtigungen schaffen

Ein wesentlicher Punkt zur Überprüfung der Informationssicherheit ist eine Zusammenstellung aller Benutzerkonten und der maximalen Berechtigungen in jedem System. Spätestens hier fallen Unregelmäßigkeiten auf, wenn beispielsweise das Offboarding eines Mitarbeiters nicht in allen Systemen durchgeführt wurde oder ein Praktikant nach Durchlaufen mehrerer Abteilungen in der Organisation am Ende überall Zugriffsrechte besitzt.

Die Liste aller Benutzerkonten in den Systemen dient gleichzeitig auch als Basis für eine Lizenzprüfung. So können fehlende Lizenzen nachbeschafft oder nicht genutzte Lizenzen gekündigt werden.

Für Datenablagen und Kollaborationswerkzeuge On-Premise und in der Cloud (z. B. SharePoint oder Microsoft-365-Gruppen) sind die vorhandenen Benutzerzuordnungen zu prüfen bzw. von den jeweiligen Besitzern der Daten zu verifizieren.

Weiter ist sicherzustellen, ob alle Arbeitsplätze den Vorgaben entsprechen, z.B. in einer Domäne eingebunden oder über Mobile Device Management System verwaltet werden und aktuell sind. Ebenso ist zu klären, ob der Virenschutz sowie weitere Sicherheitsfunktionen noch aktiv sind.

Das eigene Backupsystem ist nur so gut wie seine Restores, daher sind auch diese regelmäßig zu prüfen. In diesem Zusammenhang hat es sich bewährt, alle angeforderten und durchgeführten Wiederherstellungen in einer eigenen Liste zu dokumentieren, die zum Systemaudit nur noch überprüft oder durch eigene Tests ergänzt werden muss.

Über die eben genannten Punkte hinausgehende, individuelle Vorgaben der Organisation, wie etwa, dass externe Systeme nur mit der Freigabe des Datenschutzbeauftragten betrieben werden dürfen, oder bestimmte Konfigurationsvorgaben für Datenablagen, sind ebenfalls zu auditieren.

Alle gefundenen Auffälligkeiten und nicht eingehaltenen Vorgaben werden gesammelt und dokumentiert.

Wer führt ein Systemaudit durch?

Im Idealfall sollte der jeweils zuständige Systemadministrator diese Prüfungen nicht selbst durchführen. Allerdings ist in der Regel er derjenige, der über die notwendigen Berechtigungen verfügt. In diesem Fall empfiehlt es sich zumindest, die Ergebnisse durch einen zweiten Mitarbeiter oder den Informationssicherheitsbeauftragten kontrollieren zu lassen.

Auch die Abfrage an andere Kollegen (z.B. der Besitzer von Microsoft-365-Gruppen) wird einige Zeit benötigen, bis alle Antworten eingegangen sind. Dies sollte bei der Terminplanung unbedingt berücksichtigt werden.

Gestartet wird das regelmäßige Systemaudit z.B. durch einen Kalendereintrag bei der zentralen Administration oder besser noch durch ein automatisch erstelltes Ticket, das dann auch bereits alle durchzuführenden Prüfungen und Dokumentationen auflistet.

Wie wird ein Systemaudit dokumentiert?

Alle durchgeführten Prüfungen sowie gefundenen Auffälligkeiten und Verstöße gegen die Vorgaben werden gesammelt und dokumentiert.

Das kann direkt in dem vorhandenen Ticket erfolgen oder in einer gesonderten Dokumentation. Wichtig dabei ist, dass der Informationssicherheitsbeauftragte jederzeit Zugriff auf die Ergebnisse hat, die entsprechenden nachfolgenden Handlungen einleiten und dies auch dem Auditor zur nächsten Rezertifizierung vorweisen kann.

Empfehlenswert ist auch die Erstellung eines „Management Summary“. Hier werden alle durchgeführten Prüfungen kurz dargestellt und um Handlungsempfehlungen ergänzt. Bewährt hat sich hier ein Ampelsystem: pro System/Prüfung wird nach 3 Kategorien unterschieden:

- Diese Prüfung ergab einen gravierenden Mangel, bestimmte Anpassungen sind notwendig.

- Diese Prüfung ergab Optimierungsbedarf, bestimmte Anpassungen werden empfohlen.

- Diese Prüfung ergab keine Auffälligkeiten, es sind keine Anpassungen notwendig.

Was wird aus einem Systemaudit abgeleitet?

Das Management und der Informationssicherheitsbeauftrage können mit der erstellten Dokumentation die empfohlenen und notwendigen Anpassungen anstoßen und kontrollieren. Auch dem Auditor ist bei der Rezertifizierung wichtig, dass gefundene Probleme benannt und rechtzeitig abgestellt werden.

Spätestens beim nächsten Systemaudit sollten keine „alten“ Probleme mehr gefunden werden. Die Sicherheit der Informationen ist somit bestmöglich gegeben und die vorgegebenen Richtlinien wurden eingehalten.